À l’ère de la transformation numérique, les établissements de santé transfèrent rapidement leurs opérations vers les plateformes numériques. Si cela apporte efficacité et rationalisation des processus, cela soulève également des préoccupations cruciales quant à la sécurité des données sensibles des patients.

Les méthodes traditionnelles de protection des données ne conviennent plus. Alors que ces référentiels numériques se remplissent d’informations confidentielles, des solutions robustes sont nécessaires. C’est là que la désidentification des données joue un rôle important. Cette technique émergente constitue une stratégie essentielle pour protéger la vie privée sans entraver le potentiel d’analyse et de recherche des données.

Dans ce blog, nous parlerons en détail de la désidentification des données. Nous verrons pourquoi ce bouclier pourrait contribuer à protéger les données importantes.

Qu'est-ce que la désidentification des données ?

Anonymisation des données est une technique qui supprime ou modifie des informations personnelles d'un ensemble de données. Il est donc difficile de relier les données à des personnes spécifiques. L’objectif est de protéger la vie privée des individus. En même temps, les données restent utiles pour la recherche ou l’analyse.

Par exemple, un hôpital peut anonymiser les dossiers des patients avant d’utiliser les données à des fins de recherche médicale. Cela garantit la confidentialité des patients tout en permettant des informations précieuses.

Certains des cas d’utilisation de la désidentification des données incluent :

- Recherche clinique: Les données anonymisées permettent une étude éthique et sécurisée des résultats pour les patients, de l'efficacité des médicaments et des protocoles de traitement sans violer la vie privée des patients.

- Analyse de santé publique: Les dossiers de patients anonymisés peuvent être regroupés pour analyser les tendances en matière de santé, surveiller les épidémies et formuler des politiques de santé publique.

- Dossiers de santé électroniques (DSE): La désidentification protège la vie privée des patients lorsque les DSE sont partagés à des fins de recherche ou d'évaluation de la qualité. Il garantit le respect des réglementations telles que HIPAA tout en préservant l'utilité des données.

- Partage de données: Facilite le partage de données de santé entre les hôpitaux, les instituts de recherche et les agences gouvernementales, permettant ainsi la recherche et l'élaboration de politiques collaboratives.

- Modèles d'apprentissage automatique: Utilise des données anonymisées pour former des algorithmes d'analyse prédictive des soins de santé, ce qui conduit à de meilleurs diagnostics et traitements.

- Marketing de la santé: Permet aux prestataires de soins de santé d'analyser l'utilisation des services et la satisfaction des patients. Cela facilite les stratégies de marketing sans risquer la vie privée des patients.

- Évaluation des risques : Permet aux compagnies d'assurance d'évaluer les facteurs de risque et la tarification des polices à l'aide de grands ensembles de données sans identification individuelle.

Comment fonctionne l’anonymisation des données ?

Comprendre la désidentification commence par distinguer deux types d’identifiants : ainsi que indirect.

- Les identifiants directs, tels que les noms, adresses e-mail et numéros de sécurité sociale, peuvent indiquer sans équivoque une personne.

- Les identifiants indirects, notamment les informations démographiques ou socio-économiques, peuvent identifier une personne lorsqu'ils sont combinés, mais sont précieux pour l'analyse.

Vous devez comprendre quels identifiants vous souhaitez anonymiser. L’approche de sécurisation des données varie en fonction du type d’identifiant. Il existe plusieurs méthodes pour anonymiser les données, chacune adaptée à différents scénarios :

- Confidentialité différentielle: analyse les modèles de données sans exposer d’informations identifiables.

- Pseudonymisation : remplace les identifiants par des identifiants ou des codes uniques et temporaires.

- K-Anonymat: Garantit que l'ensemble de données contient au moins « K » individus partageant le même ensemble de valeurs de quasi-identifiant.

- Omission: supprime les noms et autres identifiants directs des ensembles de données.

- Rédaction: efface ou masque les identifiants dans tous les enregistrements de données, y compris les images ou l'audio, en utilisant des techniques telles que la pixellisation.

- Généralisation: remplace les données précises par des catégories plus larges, comme la modification des dates de naissance exactes par le mois et l'année uniquement.

- Suppression: Supprime ou remplace des points de données spécifiques par des informations généralisées.

- Hachage: Chiffre les identifiants de manière irréversible, éliminant la possibilité de déchiffrement.

- Swapping: échange des points de données entre individus, comme l'échange de salaires, pour maintenir l'intégrité globale des données.

- Micro-agrégation: Regroupe les valeurs numériques similaires et les représente avec la moyenne du groupe.

- Ajout de bruit: Introduit de nouvelles données avec une moyenne de zéro et une variance positive par rapport aux données d'origine.

Ces techniques offrent des moyens de protéger la vie privée des individus tout en conservant l'utilité des données pour l'analyse. Le choix de la méthode dépend de l’équilibre entre l’utilité des données et les exigences en matière de confidentialité.

Méthodes de désidentification des données

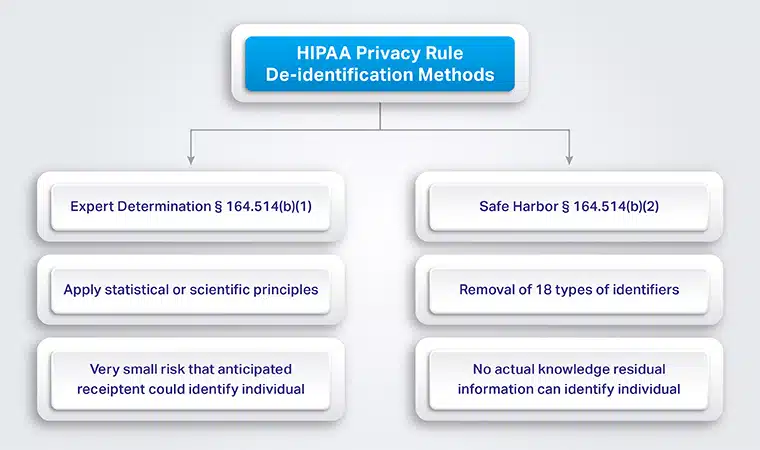

La désidentification des données est essentielle dans le domaine des soins de santé, en particulier lorsqu'il s'agit de se conformer à des réglementations telles que la Règle de confidentialité HIPAA. Cette règle utilise deux méthodes principales pour anonymiser les informations de santé protégées (PHI) : la détermination d'un expert et la sphère de sécurité.

Détermination d'expert

La méthode d’expertise s’appuie sur des principes statistiques et scientifiques. Une personne qualifiée possédant les connaissances et l’expérience adéquates applique ces principes pour évaluer le risque de réidentification.

La détermination d'experts garantit un risque très faible que quelqu'un puisse utiliser les informations pour identifier des individus, seules ou combinées avec d'autres données disponibles. Cet expert doit également documenter la méthodologie et les résultats. Cela conforte la conclusion selon laquelle le risque de réidentification est minime. Cette approche permet une certaine flexibilité mais nécessite une expertise spécialisée pour valider le processus de désidentification.

La méthode de la sphère de sécurité

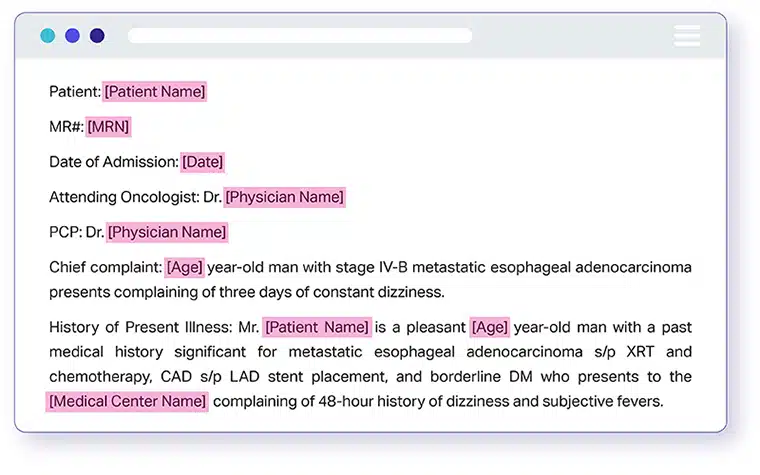

La méthode de la sphère de sécurité fournit une liste de contrôle de 18 identifiants spécifiques à supprimer des données. Cette liste complète couvre les noms, les données géographiques plus petites qu'un État, les éléments de dates liés aux individus et divers types de numéros tels que les numéros de téléphone, de fax, de sécurité sociale et de dossier médical. D'autres identifiants tels que les adresses e-mail, les adresses IP et les photographies de face figurent également sur la liste.

Cette méthode offre une approche plus simple et standardisée, mais peut entraîner une perte de données qui limite l'utilité des données à certaines fins.

Après avoir appliqué l'une ou l'autre de ces méthodes, vous pouvez considérer les données anonymisées et ne sont plus soumises à la règle de confidentialité de la HIPAA. Cela dit, il est crucial de comprendre que la désidentification implique des compromis. Cela entraîne une perte d’informations qui pourrait réduire l’utilité des données dans des contextes spécifiques.

Le choix entre ces méthodes dépendra des besoins spécifiques de votre organisation, de l'expertise disponible et de l'utilisation prévue des données anonymisées.

Pourquoi la désidentification est-elle importante ?

La désidentification est cruciale pour plusieurs raisons. Elle peut équilibrer le besoin de confidentialité avec l’utilité des données. Regardez pourquoi :

- Protection des renseignements personnels: Il protège la vie privée des individus en supprimant ou en masquant les identifiants personnels. De cette façon, les informations personnelles restent confidentielles.

- Conformité aux règlements: La désidentification aide les organisations à se conformer aux lois et réglementations sur la confidentialité telles que la HIPAA aux États-Unis, le RGPD en Europe et d'autres dans le monde. Ces réglementations imposent la protection des données personnelles, et la désidentification est une stratégie clé pour répondre à ces exigences.

- Permet l'analyse des données: En anonymisant les données, les organisations peuvent analyser et partager des informations sans compromettre la vie privée des individus. Ceci est particulièrement important dans des secteurs comme la santé, où l’analyse des données des patients peut conduire à des avancées dans le traitement et la compréhension des maladies.

- Favorise l'innovation: Les données anonymisées peuvent être utilisées en recherche et développement. Cela permet d’innover sans risquer la vie privée. Par exemple, les chercheurs peuvent utiliser des dossiers médicaux anonymisés pour étudier les types de maladies et développer de nouveaux traitements.

- Gestion des risques: Cela réduit le risque associé aux violations de données. Si les données sont anonymisées, les informations exposées sont moins susceptibles de nuire aux individus. Cela réduit les implications éthiques et financières d’une violation de données.

- Confiance publique: L'anonymisation appropriée des données contribue à maintenir la confiance du public dans la manière dont les organisations traitent les informations personnelles. Cette confiance est cruciale pour la collecte des données nécessaires à la recherche et à l’analyse.

- Collaboration mondiale: Vous pouvez facilement partager plus facilement des données anonymisées au-delà des frontières pour des collaborations de recherche mondiales. Cela est particulièrement pertinent dans des domaines comme la santé mondiale, où le partage de données peut accélérer la réponse aux crises de santé publique.

Désidentification des données vs désinfection, anonymisation et tokenisation

La désinfection, l'anonymisation et la tokenisation sont différentes techniques de confidentialité des données que vous pouvez utiliser en dehors de la désidentification des données. Pour vous aider à comprendre les distinctions entre la désidentification des données et d'autres techniques de confidentialité des données, explorons la désinfection, l'anonymisation et la tokenisation des données :

| Technique | Description | Cas d'usage |

| Désinfection | Implique la détection, la correction ou la suppression de données personnelles ou sensibles pour empêcher une identification non autorisée. Souvent utilisé pour supprimer ou transférer des données, comme lors du recyclage des équipements de l'entreprise. | Suppression ou transfert de données |

| Anonymisation | Supprime ou modifie les données sensibles avec de fausses valeurs réalistes. Ce processus garantit que l'ensemble de données ne peut pas être décodé ou fait l'objet d'une ingénierie inverse. Il utilise le brassage de mots ou le cryptage. Cible les identifiants directs pour maintenir la convivialité et le réalisme des données. | Protection des identifiants directs |

| tokenization | Remplace les informations personnelles par des jetons aléatoires, qui peuvent être générés par des fonctions unidirectionnelles telles que les hachages. Bien que les jetons soient liés aux données originales dans un coffre-fort sécurisé, il leur manque une relation mathématique directe. Cela rend l’ingénierie inverse impossible sans accès au coffre-fort. | Traitement sécurisé des données avec potentiel de réversibilité |

Ces méthodologies servent chacune à améliorer la confidentialité des données dans différents contextes.

- La désinfection prépare les données pour une suppression ou un transfert en toute sécurité afin qu'aucune information sensible ne soit laissée de côté.

- L'anonymisation modifie de manière permanente les données pour empêcher l'identification des individus. Cela le rend adapté au partage ou à l’analyse publique lorsque la confidentialité est une préoccupation.

- La tokenisation offre un équilibre. Il protège les données lors des transactions ou du stockage, avec la possibilité d'accéder aux informations originales dans des conditions sécurisées.

Les avantages et les inconvénients des données anonymisées

Nous avons la désidentification des données en raison des avantages qu’elle offre. Parlons donc des avantages de l’utilisation de données anonymisées :

Avantages des données anonymisées

Protège la confidentialité

Les données anonymisées protègent la vie privée des individus en supprimant les identifiants personnels. Cela garantit que les informations personnelles restent privées, même lorsqu'elles sont utilisées à des fins de recherche.

Soutient la recherche sur les soins de santé

Il permet aux chercheurs d’accéder à des informations précieuses sur les patients sans compromettre la confidentialité. Cela soutient les progrès des soins de santé et améliore les soins aux patients.

Améliore le partage de données

Les organisations peuvent partager des données anonymisées. Cela brise les silos et favorise la collaboration. Ce partage est crucial pour développer de meilleures solutions de santé.

Facilite les alertes de santé publique

Les chercheurs peuvent émettre des avertissements de santé publique sur la base de données anonymisées. Ils le font sans révéler d’informations de santé protégées, préservant ainsi la confidentialité.

Favorise les avancées médicales

La désidentification permet l’utilisation de données pour des recherches conduisant à des améliorations des soins de santé. Il soutient les partenariats d’innovation et le développement de nouveaux traitements médicaux.

Inconvénients des données anonymisées

Bien que l’anonymisation des données permette aux prestataires de soins de santé de partager des informations à des fins de recherche et de développement, cela n’est pas sans difficultés.

Potentiel de réidentification

Malgré la désidentification, les risques de réidentification des patients demeurent. Les technologies telles que l’IA et les appareils connectés peuvent potentiellement révéler l’identité des patients.

Les défis liés à l'IA et à la technologie

L’IA peut réidentifier des individus à partir de données anonymisées. Cela remet en question les protections existantes de la vie privée. Cela nécessite un réexamen des mesures de confidentialité à l’ère de l’apprentissage automatique.

Relations de données complexes

Les protocoles de désidentification doivent tenir compte des relations complexes entre les ensembles de données. Certaines combinaisons de données peuvent permettre la ré-identification des individus.

Mesures de protection de la vie privée

Des technologies avancées améliorant la confidentialité sont nécessaires pour garantir que les données restent anonymisées. Cela inclut les PET algorithmiques, architecturaux et d’augmentation, qui ajoutent de la complexité au processus de désidentification.

Vous devez remédier à ces inconvénients et tirer parti des avantages pour partager les données des patients de manière responsable. De cette façon, vous pouvez contribuer aux progrès médicaux tout en garantissant la confidentialité des patients et le respect des réglementations.

Différence entre le masquage des données et la désidentification des données

Le masquage et la désidentification des données visent à protéger les informations sensibles mais diffèrent par leur méthode et leur objectif. Voici un aperçu du masquage des données :

Le masquage des données est une technique permettant de protéger les informations sensibles dans des environnements hors production. Cette méthode remplace ou masque les données originales par des données fausses ou brouillées, mais reste structurellement similaire aux données originales.

Par exemple, un numéro de sécurité sociale tel que « 123-45-6789 » peut être masqué par « XXX-XX-6789 ». L'idée est de protéger la vie privée de la personne concernée tout en permettant l'utilisation des données à des fins de test ou d'analyse.

Parlons maintenant de la différence entre ces deux techniques :

| Critères | Masquage des données | Désidentification des données |

| Objectif principal | Obscurcit les données sensibles, les remplace par des données fictives | Supprime toutes les informations identifiables, transforme les données indirectement identifiables |

| Domaines d'application | Couramment utilisé en finance et dans certains contextes de soins de santé | Largement utilisé dans le domaine de la santé pour la recherche et l'analyse |

| Identifier les attributs | Masque les attributs identifiant le plus directement | Supprime les identifiants directs et indirects |

| Niveau de confidentialité | Ne fournit pas un anonymat complet | Vise une anonymisation complète, non réidentifiable même avec d’autres données |

| Exigence de consentement | Peut nécessiter le consentement individuel du patient | Ne nécessite généralement pas le consentement du patient après la désidentification |

| Conformité | Non spécifiquement adapté à la conformité réglementaire | Souvent requis pour se conformer aux réglementations telles que HIPAA et GDPR |

| Cas d'usage | Tests de logiciels à portée limitée, recherches sans perte de données, où le consentement est facile à obtenir | Partage de dossiers de santé électroniques, tests logiciels plus larges, conformité aux réglementations et toute situation nécessitant un anonymat élevé |

Si vous recherchez un niveau élevé d'anonymat et acceptez de transformer les données pour une utilisation plus large, la désidentification des données est l'option la plus appropriée. Le masquage des données est une approche viable pour les tâches nécessitant des mesures de confidentialité moins strictes et pour lesquelles la structure des données d'origine doit être conservée.

Désidentification en imagerie médicale

Le processus de désidentification supprime les marqueurs identifiables des informations sur la santé pour protéger la vie privée des patients tout en permettant l'utilisation de ces données pour diverses activités de recherche. Cela comprend des études sur l’efficacité des traitements, l’évaluation des politiques de santé, la recherche en sciences de la vie, etc.

Les identifiants directs, également appelés informations de santé protégées (PHI), englobent une série de détails tels que le nom, l'adresse, le dossier médical d'un patient et toute information révélant l'état de santé de l'individu, les services de santé reçus ou les informations financières relatives à leurs soins de santé. Cela signifie que les documents tels que les dossiers médicaux, les factures d’hôpital et les résultats des tests de laboratoire entrent tous dans la catégorie des PHI.

L’intégration croissante des technologies de l’information sur la santé montre leur capacité à soutenir des recherches importantes en fusionnant des ensembles de données étendus et complexes provenant de diverses sources.

Étant donné que de vastes collections de données sur la santé peuvent faire progresser la recherche clinique et apporter de la valeur à la communauté médicale, la règle de confidentialité HIPAA permet aux entités couvertes par celle-ci ou à leurs associés commerciaux d'anonymiser les données conformément à certaines directives et critères.

En savoir plus - https://www.shaip.com/offerings/data-deidentification/